Alles over ransomware

Ooit afgevraagd waar al die ransomware-heisa over gaat? U heeft er op kantoor over gehoord of erover gelezen in de krant. Misschien krijgt u op dit moment wel een pop-up op uw scherm die u waarschuwt voor een ransomware-besmetting. Als u graag alles wilt weten over ransomware, dan bent u hier aan het juiste adres. We vertellen u alles over de verschillende ransomware-varianten, hoe u ze krijgt, waar ze vandaan kwamen, tegen wie ze zijn gericht, en hoe u zich ertegen beschermt.

Wat is ransomware?

Ransom malware, of ransomware, is een soort malware dat ervoor zorgt dat gebruikers geen toegang krijgen tot hun systeem of persoonlijke bestanden en dat losgeld eist, zodat de gebruiker weer toegang krijgt. De eerste varianten op ransomware werden eind jaren tachtig ontwikkeld, en betaling moest worden verstuurd per brief. Tegenwoordig eisen ransomware-makers dat u betaalt via cryptocurrency of creditcard.

Hoe krijgt u ransomware?

Ransomware kan op verschillende manieren uw computer besmetten. Tegenwoordig is een van de meest gangbare manieren via kwaadaardige spam, or malspam, ongevraagde e-mail waarmee malware op uw computer wordt gezet. De e-mail kan een bijlage met een boobytrap bevatten, zoals PDF- of Word-bestanden. Er kunnen ook links in zitten naar kwaadaardige websites.

Malspam gebruikt sociale technieken om mensen bijlagen te laten openen of links te laten aanklikken die er legitiem uitzien — of eruitzien alsof ze van een vertrouwd bedrijf komen of van een vriend. Computercriminelen gebruiken sociale technieken in andere soorten ransomware-aanvallen, zo lijkt het alsof u e-mail krijgt van de FBI om u bang te maken en u te laten betalen om weer bij uw bestanden te kunnen.

Een andere bekende manier om te besmetten is malvertising, wat zijn hoogtepunt in 2016 beleefde. Malvertising, of kwaadaardig adverteren, zijn online advertenties waarmee malware wordt verspreid en die weinig tot geen interactie van de gebruiker vereisen. Terwijl u over het web surft, zelfs op legitieme websites, kunt u als gebruiker worden doorgestuurd naar criminele servers zonder dat u ooit op een advertentie klikt. Deze servers catalogiseren details van computers en hun locaties, en bepalen vervolgens welke malware het geschiktst is om af te leveren. Vaak is deze malware ransomware.

Infographic malvertising en ransomware.

Malvertising maakt vaak gebruik van een besmette iframe, of onzichtbaar webpage element, om zijn werk te doen. De iframe leidt u om naar een exploit landingspagina, en een kwaadaardige code valt het systeem aan vanaf de landingspagina via een exploit kit. Dit gebeurt allemaal zonder dat de gebruiker het weet, en daarom wordt het vaak drive-by-download genoemd.

Soorten ransomware

Er zijn drie hoofdsoorten ransomware, variërend in ernst van zacht afschrikkend tot net zo gevaarlijk als de Cubaanse raketcrisis. Ze zijn als volgt:

Scareware

Scareware, zo blijkt, is eigenlijk niet zo scary. Het bevat malafide beveiligingssoftware en frauduleuze technische ondersteuning. U kunt een pop-up in beeld krijgen waarop staat dat er malware is ontdekt en dat betalen de enige manier om hem kwijt te raken. Als u niets doet, is de kans groot dat u wordt gebombardeerd met pop-ups, maar uw bestanden zijn veilig.

Een legitiem programma voor computerbeveiliging zou nooit op deze manier klanten benaderen. Als u niet al de software van dit bedrijf op uw computer heeft, dan zouden ze u nooit in de gaten houden voor een ransomware-besmetting. Als u beveiligingssoftware heeft, hoeft u niet te betalen om de besmetting te laten verwijderen — u heeft al betaald om de software dat werk te laten doen.

Schermvergrendelingen

Upgraden naar beveiligingsniveau oranje voor deze jongens. Als u lock-screen ransomware op uw computer krijgt, dan wordt u compleet buitengesloten van uw eigen pc. Zodra u de computer opstart, verschijnt er een melding in beeld, vaak samen met een officieel uitziend FBI-logo of het zegel van het US Department of Justice, waarbij wordt aangegeven dat er illegale activiteiten op uw computer zijn gedetecteerd en dat u een boete moet betalen. De FBI zou u echter nooit buitensluiten van uw eigen pc of een betaling eisen voor illegale activiteiten. Als de FBI u verdenkt van piraterij, kinderporno of andere computercriminaliteit, dan volgen ze de daartoe geschikte wettelijke weg.

Versleutelende ransomware

Dit is pas echt smerig. Dit zijn de jongens die uw bestanden stelen en versleutelen en dan geld van u eisen voordat u de bestanden weer ontsleuteld terugkrijgt. Dit soort ransomware is zo gevaarlijk omdat computercriminelen uw bestanden inpikken, en geen enkele beveiligingssoftware of systeemherstel kan deze dan nog bij u terugbezorgen. Meestal zijn ze verdwenen — tenzij u het losgeld betaalt. En zelfs als u al betaalt, heeft u geen garantie dat de computercriminelen u de bestanden teruggeven.

Laatste ransomware-aanvallen

-

Europol: ransomware blijft belangrijkste bedreiging in IOCTA-rapport

-

Trojaanse paarden, ransomware domineren onderwijsbedreigingen in 2018-2019

Geschiedenis van ransomware

De eerste ransomware, bekend als PC Cyborg of AIDS, werd eind jaren tachtig gemaakt. PC Cyborg versleutelde alle bestanden op de C: directory na 90 reboots, en eiste dan van de gebruiker dat die de licentie zou vernieuwen door $189 via e-mail te betalen aan PC Cyborg Corp. De gebruikte encryptie was eenvoudig genoeg om ongedaan te maken, dus vormde maar een kleine bedreiging voor wie snugger was.

In de volgende 10 jaar verschenen er maar een paar varianten, een echte ransomware-bedreiging zou pas in 2004 opduiken, toen GpCode zwakke RSA-encryptie gebruikte om persoonlijke bestanden te gijzelen voor losgeld.

In 2007 verkondigde WinLock de opkomst van een nieuw soort ransomware die, in plaats van bestanden te versleutelen, mensen buitensloot van hun desktops. WinLock nam het scherm over van zijn slachtoffer en liet pornografische afbeeldingen zien. Vervolgens eiste het een betaling via een betaalde sms om het te verwijderen.

Met de ontwikkeling van de ransomfamilie Reveton in 2012 ontstond er een nieuwe vorm van ransomware: wetshandhaving-ransomware. Slachtoffers zouden van hun desktop worden buitengesloten en een officieel uitziende pagina te zien krijgen die inloggegevens bevatte voor wetshandhavende instanties zoals de FBI en Interpol. Deze ransomware zou beweren dat de gebruiker een misdrijf had begaan, zoals hacken, illegale bestanden downloaden, of zelfs betrokken zou zijn bij kinderporno. De meeste van dit soort wetshandhavende ransomwarefamilies legden een boete op dit varieerde van $100,- tot $3.000,- die moest worden betaald met een prepaidkaart zoals UKash of PaySafeCard.

De gemiddelde gebruiker wist niet wat hij hiermee aan moest en geloofde daadwerkelijk dat er tegen hem een politieonderzoek was ingesteld. Deze tactiek van sociale technieken, nu bekend als impliciete schuld, zorgt ervoor dat de gebruiker zijn onschuld betwijfelt en, liever nog dan te worden opgeroepen voor activiteiten om niet trots op te zijn, zijn losgeld betaalt om overal van af te zijn.

In 2013 herintroduceerde CryptoLocker versleutelende ransomware, maar deze keer was het nog veel gevaarlijker. CryptoLocker gebruikte militaire encryptie en bewaarde de sleutel die nodig was om de bestanden te ontsleutelen op een verafgelegen server. Dit betekende dat het voor gebruikers vrijwel onmogelijk was om hun gegevens terug te krijgen zonder eerst losgeld te betalen. Deze soort versleutelende ransomware is vandaag de dag nog steeds in gebruik, aangezien het heeft bewezen een zeer doeltreffend middel te zijn voor computercriminelen om geld te verdienen. Uitbraken van ransomware op grote schaal, zoals WannaCry in mei 2017 en Petya in juni 2017, gebruikten versleutelende ransomware om gebruikers en bedrijven over de hele wereld in de problemen te brengen.

Eind 2018 bestookte de Ryuk-ransomware Amerikaanse nieuwsorganisaties en Onslow Water and Sewer Authority in North Carolina met een hele reeks aanvallen. Er was sprake van een belangwekkende wending, waarbij aangevallen systemen eerst besmet werden met Emotet of TrickBot en er dan via twee informatie stelende Trojaanse paarden andere vormen van malware zoals Ryuk binnengebracht werden. Adam Kujawa, directeur van Malwarebytes Labs, vermoedt dat Emotet en TrickBot gebruikt worden om geschikte doelen te zoeken. Wanneer een systeem besmet is en als een goed doelwit voor ransomware aangemerkt wordt, besmet Emotet of TrickBot het systeem vervolgens met Ryuk.

Mac ransomware

Ontdek meer over KeRanger, de eerste echte Mac ransomware.

Als we het over ransomware hebben, moeten we zeker de makers van Mac malware noemen. Zij verspreidden de eerste ransomware voor Mac OSes in 2016. De ransomware KeRanger besmette een app genaamd Transmission die, zodra hij werd geopend, kwaadaardige bestanden kopieerde die drie dagen op de achtergrond bleven draaien totdat ze in werking traden en bestanden versleutelden. Gelukkig gaf het ingebouwde anti-malwareprogramma XProtect van Apple een update uit vlak nadat de ransomware was ontdekt, die de ransomware ervan zou weerhouden gebruikerssystemen te besmetten. Desalniettemin is Mac ransomware niet langer theoretisch.

Mobiele ransomware

Het was pas op het hoogtepunt van het beruchte CryptoLocker en andere gelijksoortige families in 2014 dat ransomware op grote schaal werd gezien op mobiele apparaten. Mobiele ransomware toont typisch een bericht dat het apparaat is geblokkeerd als gevolg van bepaalde illegale activiteiten. In de boodschap staat dat de telefoon wordt vrijgegeven nadat een boete is betaald. Mobiele ransomware komt vaak binnen via kwaadaardige apps, en vereisen dat u de telefoon opstart in de veilige modus om de besmette app te verwijderen en weer toegang te krijgen tot uw mobiele apparaat.

Wie vallen ransomware-makers aan?

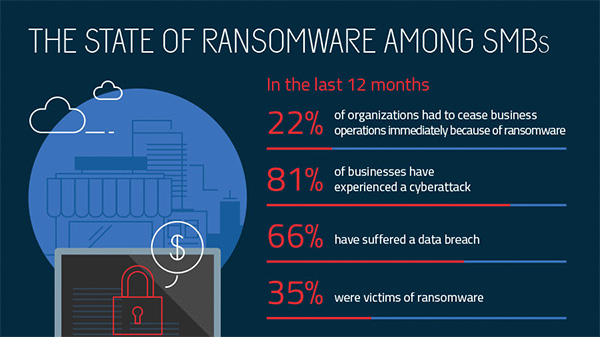

Toen ransomware verscheen (en later opnieuw verscheen), waren de aanvankelijke slachtoffers individuele systemen (ook wel gewone mensen). Computercriminelen begonnen zich te realiseren dat er veel meer potentieel in zou zitten als ze ransomware zouden inzetten bij bedrijven. Ransomware was zo succesvol tegen bedrijven, doordat het productiviteit stopte en dat resulteerde in het verlies van data en omzet, dat de makers de meeste van hun aanvallen op het bedrijfsleven richtten. Aan het einde van 2016 was wereldwijd 12,3 procent van de detecties bij bedrijven ransomware, terwijl wereldwijd slechts 1,8 procent van de detecties bij consumenten ransomware was. In 2017 had 35 procent van het midden- en kleinbedrijf een aanval met ransomware gehad.

Verslag ransomware in het mkb.

Geografisch gezien, zijn ransomware-aanvallen nog altijd gericht op de westerse markt, met het Verenigd Koninkrijk, de Verenigde Staten en Canada respectievelijk in de topdrie van aangevallen landen. Zoals ook met andere bedreigers het geval is, volgen de makers van ransomware het geldspoor, dus zoeken ze naar regio's die zowel een wijdverbreid pc-gebruik kennen als relatieve rijkdom. Aangezien opkomende markten in Azië en Zuid-Amerika meeliften op de economische groei, is in die regio's eveneens een toename van ransomware (en andere vormen van malware) te verwachten.

Wat te doen als u besmet bent

Regel nummer een als u besmet bent met ransomware, is nooit het losgeld betalen. (Dat is nu het advies van de FBI.) Het enige wat dit veroorzaakt, is dat computercriminelen extra aanvallen uitvoeren tegen u of iemand anders. Het kan echter zijn dat het u lukt om versleutelde bestanden terug te krijgen door gebruik te maken van gratis decrypters.

Om duidelijk te zijn: Niet alle ransomwarefamilies hebben decrypters die voor hun gemaakt zijn, in veel gevallen doordat ransomware geavanceerde en verfijnde algoritmen voor encryptie gebruikt. En zelfs als er al een decrypter is, is het niet altijd duidelijk of deze voor de juiste versie van de malware geschikt is. U wilt uw bestanden niet nog verder versleutelen doordat u het verkeerde decryptiescript gebruikt. Daarom moet u goed letten op de boodschap van de ransom zelf, of misschien advies inwinnen bij een beveiligings-/IT-specialist voordat u iets probeert.

Andere manieren om een besmetting met ransomware aan te pakken zijn een beveiligingsproduct downloaden dat bekend staat om herstel en een scan laten uitvoeren om de bedreiging te verwijderen. Het kan zijn dat u uw bestanden niet terugkrijgt, maar u kunt er wel zeker van zijn dat de besmetting wordt opgeruimd. Bij lock-screen ransomware is volledig systeemherstel aan de orde. Als dat niet werkt, kunt u proberen een scan uit te voeren vanaf een bootable cd of USB-drive.

Als u een ransomware-besmetting wilt verijdelen, moet u wel bijzonder alert blijven. Als u merkt dat uw systeem langzamer wordt zonder een duidelijke reden, schakel het dan meteen uit en ontkoppel het van internet. Als bij het opstarten de malware nog actief is, is hij niet in staat om instructies te versturen of te ontvangen van de commando- en controleserver. Dit betekent dat de malware inactief blijft zonder een sleutel of een manier om een betaling uit te lokken. Op dat moment downloadt en installeert u een beveiligingsproduct en voert u een volledige scan uit.

Hoe te beschermen tegen ransomware

Beveiligingsspecialisten zijn het erover eens dat de beste bescherming tegen ransomware het in eerste instantie voorkomen van ransomware is.

Lees meer over de beste manieren om een ransomware-besmetting te voorkomen.

Hoewel er manieren zijn om om te gaan met een ransomware-besmetting, zijn dit verre van perfecte oplossingen, en vaak vereisen ze veel meer technische vaardigheden dan de gemiddelde computergebruiker heeft. Dus dit is wat wij mensen aanraden te doen om uitval te voorkomen door ransomware-aanvallen.

De eerste stap in de preventie van ransomware is investeren in goede computerbeveiliging — een programma met realtime bescherming dat ontworpen is om geavanceerde malware-aanvallen zoals ransomware te verijdelen. U moet ook letten op eigenschappen die zowel gevoelige programma's beschermen tegen bedreigingen (anti-exploit technologie) als ransomware verhinderen bestanden te gijzelen (een anti-ransomware onderdeel). Klanten die de premium-versie gebruikten van Malwarebytes for Windows, waren bij voorbeeld beschermd tegen alle grote ransomware-aanvallen in 2017.

Bovendien, hoe vervelend u het ook vinden mag, moet u regelmatig veilige back-ups maken van uw data. Ons advies is cloud-opslag te gebruiken die hoogwaardige encryptie bevat en multiple-factor verificatie. U kunt echter USB's kopen of een externe harde schijf waarop u nieuwe of geüpdatete bestanden opslaat — u moet deze toepassingen wel fysiek van uw computer ontkoppelen nadat u de back-up hebt gemaakt, anders kunnen zij ook worden besmet met ransomware.

Dan moet u er nog zeker van zijn dat uw systemen en uw software hun updates krijgen. De uitbraak van WannaCry-ransomware maakte gebruik van een kwetsbaarheid in de software van Microsoft. Hoewel het bedrijf in maart 2017 een patch had uitgegeven voor deze beveiligingsachterdeur, hadden veel mensen deze update niet geïnstalleerd — waardoor ze vrij konden worden aangevallen. Wij begrijpen dat het moeilijk is om steeds bij te blijven met de alsmaar groeiende lijst updates van een alsmaar groeiende lijst software en toepassingen die u in het dagelijks leven gebruikt. Om die reden adviseren wij om uw instellingen te veranderen, zodat u automatisch uw updates krijgt.

Tot slot, blijf op de hoogte. Een van de meest gangbare manieren waarop computers worden besmet met ransomware, is via sociale technieken. Leer uzelf (en uw medewerkers als u een bedrijf heeft) hoe u MalSpam, verdachte websites en andere zwendel herkent. En boven alles, gebruik gezond verstand. Als het verdacht lijkt, dan is het dat waarschijnlijk ook.

Blijf op de hoogte van het laatste ransomware-nieuws in Malwarebytes Labs.